¿Cómo puedo proteger mi billetera Web3 frente a estafas?

Una billetera Web3 sirve de puente para nuestra participación en el mundo descentralizado. Los estafadores suelen utilizar la minería, los airdrops y las actividades de alto beneficio para animar a los usuarios a hacer clic en enlaces que les son desconocidos y esto puede resultar en accesos no autorizados a una billetera. También es habitual que intenten engañar a un usuario para que proporcione sus frases mnemotécnicas o sus claves privadas, resultando en la pérdida de sus activos. Suele ser muy complicado recuperar los fondos robados debido al anonimato y a la descentralización inherentes a los activos digitales.

¿Qué debo hacer para protegerme de las estafas?

Te recomendamos encarecidamente que te mantengas alerta y que sigas estas pautas clave para evitar ser víctima de una estafa:

No pulses en enlaces desconocidos.

No autorices proyectos con los que no estés familiarizado.

Verifica las direcciones para comprobar que son correctas.

Protege tus claves privadas y tus frases mnemotécnicas.

¿Qué más puedo hacer para prevenir posibles riesgos y protegerme?

Comprende el trasfondo del proyecto: asegúrate de que comprendes claramente cuál es el trasfondo del proyecto y contacta con el equipo oficial de atención al cliente en caso de detectar actividades desconocidas para que puedan confirmar su veracidad.

Incorpora prácticas Web3 más seguras: evita enlaces desconocidos y evita autorizar billeteras Web3 a aplicaciones de terceros desconocidas.

Incorpora medidas de precaución: actúa con precaución en tu billetera Web3 ante enlaces o airdrops desconocidos. Comprueba periódicamente tus autorizaciones y anula rápidamente las concedidas a sitios desconocidos.

Guarda de forma segura tu clave privada: minimiza el uso de dispositivos conectados a Internet para almacenar o transferir claves privadas en hardware. Evita hacer capturas de pantalla o fotos de tus claves privadas y de tus frases mnemotécnicas.

Duda ante fuentes desconocidas: evita importar claves privadas en sitios web desconocidos y usar billeteras de fuentes desconocidas. Comprueba rápidamente si se trata de malware o de un virus cuando detectes anomalías.

Almacena tus datos de forma offline: mantén de forma confidencial la información sensible como tus claves privadas, tus contraseñas y tus frases mnemotécnicas. Utiliza medios físicos como respaldo, tales como la escritura en papel o el almacenamiento sin conexión.

Verifica las direcciones on-chain: evita copiar a ciegas direcciones on-chain desconocidas y verifica en profundidad su exactitud de comienzo a fin antes de efectuar cualquier operación. Para la transacción inmediatamente si detectas cualquier anomalía.

Usa solamente servicios legítimos: evita hacer clic en enlaces que anuncian falsamente tarjetas regalo, tarjetas de combustible, tarjetas de recarga, etc., sobre todo aquellos que ofrecen servicios de redireccionamiento. En los servicios legítimos de recarga, utiliza la dirección proporcionada por el destinatario para evitar pérdidas financieras.

¿Qué debo hacer si mi billetera está en peligro?

Transfiere los activos restantes a una dirección segura lo antes posible.

Si es necesario, elimina la billetera comprometida y crea una nueva.

Para eliminar una billetera, ve a la página principal de la Wallet Web3 > Gestión de la billetera > Editar billetera > Eliminar.

Realiza una copia de seguridad de la frase mnemotécnica y de la clave privada de tu billetera. Evita hacer capturas de pantalla porque cualquier dispositivo conectado a Internet puede generar riesgo de filtración de datos.

Te recomendamos transcribir manualmente la frase mnemotécnica y guardarla en un lugar seguro. No des autorizaciones a software de proyectos de terceros desconocidos para evitar la filtración de información y potenciales pérdidas de activos.

Análisis de casos de estafa

Caso de estafa 1: llevar a los usuarios a pulsar en enlaces desconocidos para conseguir la autorización a su billetera

Resumen de las tácticas empleadas para la estafa:

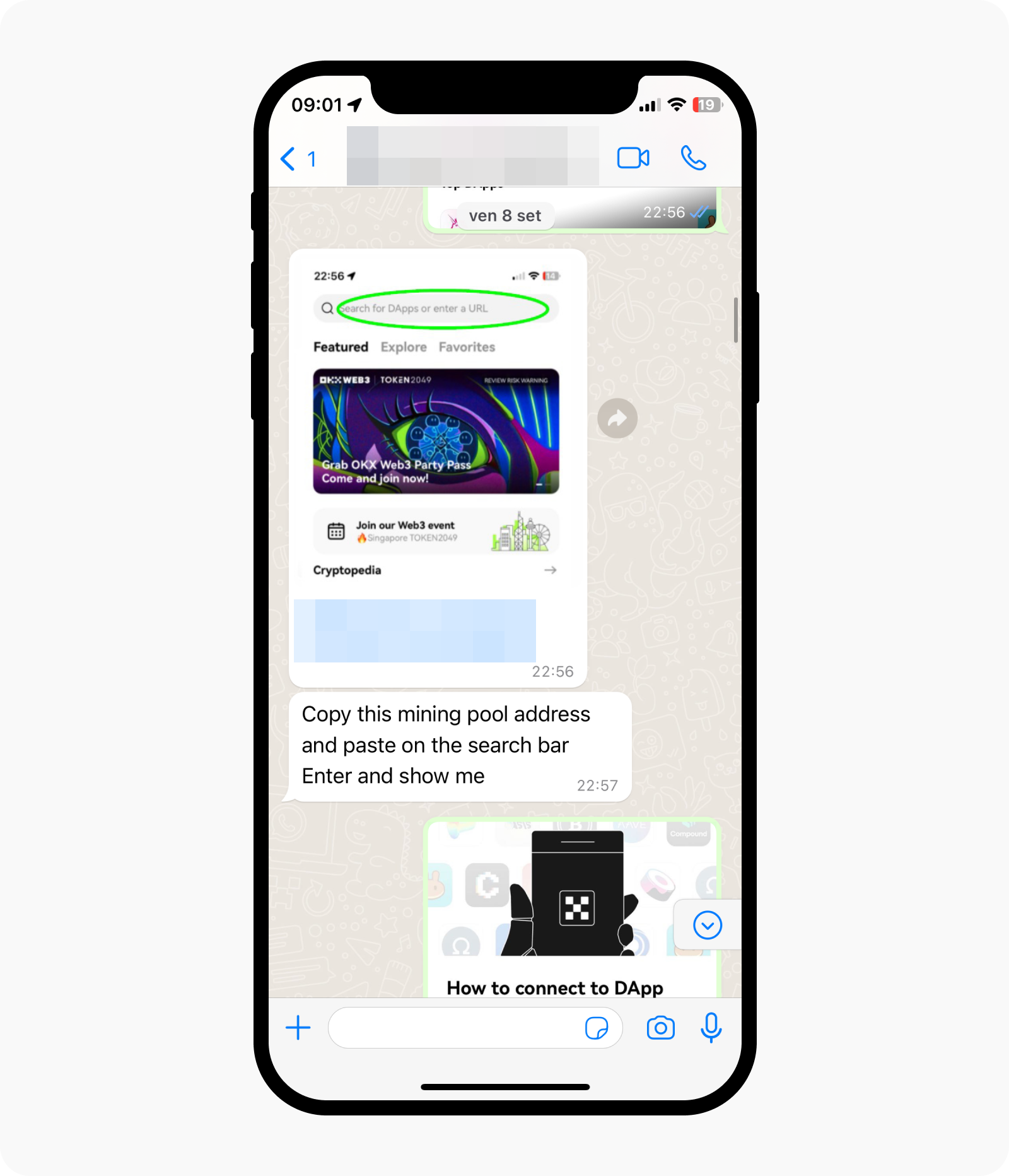

Táctica 1: atraer a los usuarios con actividades de alto rendimiento para que abran enlaces desconocidos y concedan la autorización a su billetera.

Táctica 2: hacerse pasar por entidades oficiales y llevar a los usuarios a conceder la autorización a su billetera.

Táctica 3: enviar enlaces o actividades desconocidos a direcciones de billetera dirigiendo a los usuarios a conceder autorizaciones de billeteras Web3.

El estafador convenció al usuario de que podría obtener beneficios del sitio si conecta su billetera.

Caso de estafa 2: alteraciones maliciosas de los permisos

Esta táctica de estafa es habitual durante las recargas de la cadena TRC. Los estafadores se sirven de la actitud de "hambre de gangas" y convencen a los usuarios para que compren combustible o tarjetas de regalo a precios bajos. También pueden llegar a utilizar plataformas de "captcha" para la recarga. Cuando los usuarios pulsan sobre el enlace otorgado, los estafadores pueden aplicar el código para alterar malintencionadamente los permisos, obteniendo así las firmas de contraseña del usuario y, por tanto, el control sobre la dirección de la billetera.

Resumen de las tácticas empleadas para la estafa:

Paso 1: los estafadores se sirven de métodos de incentivo para animar a los usuarios a pulsar sobre enlaces de terceros, los redirigen de la entrada de la recarga a la billetera y utilizan un código malicioso para rellenar la dirección de contrato del token.

Paso 2: durante la operación de transferencia, se enviarán avisos sobre el efecto y el riesgo de las alteraciones de los permisos. Si el usuario continúa, se producirán alteraciones malintencionadas de los permisos. Los intentos de transferencia posteriores mostrarán mensajes de error, lo que indica que se ha perdido el control real sobre la dirección.

Caso de estafa 3: utilizar direcciones similares

Resumen de las tácticas empleadas para la estafa:

Se usa un generador de direcciones para crear direcciones que se parezcan a las del usuario y lo engañan para copiar la dirección incorrecta, resultando en la pérdida de los activos.

Caso de estafa 4: revelación de las frases mnemotécnicas o de la clave privada

Resumen de las tácticas empleadas para la estafa:

Los estafadores llevan a los usuarios a compartir sus pantallas para, supuestamente, ayudarles con sus inversiones, realizar transacciones de bajo costo o realizar operaciones cripto privadas.

Enseñan a los usuarios a crear billeteras y les llevan a revelar sus frases mnemotécnicas o su clave privada, robándoles así la billetera y perdiendo aquellos sus activos.

Caso de estafa 5: estafas multifirma de billetera blockchain

El mecanismo multifirma es una medida de seguridad que cada vez goza de más aceptación y uso. En este sistema, una billetera como TRON puede ser controlada por varios usuarios, pues son necesarias varias firmas para completar una transacción. Puede compararse con una caja fuerte para cuya apertura se necesitan varias llaves, por lo que solamente puede ser abierta cuando los tenedores de las mismas cooperan.

Análisis de las tácticas empleadas para la estafa:

Táctica 1: los estafadores comparten las claves privadas o las frases semilla de las billeteras con activos, afirmando que no tienen suficientes TRX para cubrir las comisiones de transacción y que necesitan ayuda. Los usuarios víctimas envían TRX a la billetera para las comisiones de transacción pero se encuentran con que no pueden transferir los activos de la billetera.

Táctica 2: los estafadores obtienen las claves privadas o las frases semilla de los usuarios víctimas y cambian el mecanismo de firma sin consentimiento. Cuando los usuarios intentan transferir activos, se encuentran con que la billetera necesita varias firmas y con que los estafadores pueden transferir los activos.

Encuentra más información sobre las estafas multifirma contra billeteras TRON aquí.